Publicaciones populares

Verificación en dos pasos: cómo protege tus documentos y contratos en línea

La verificación en dos pasos protege tus contratos digitales al confirmar tu identidad y evitar accesos no autorizados.

Descubre cómo crecen las organizaciones con Docusign

Publicaciones recientes

Estrategias e insights sobre acuerdos, enviados directamente a tu bandeja de entrada

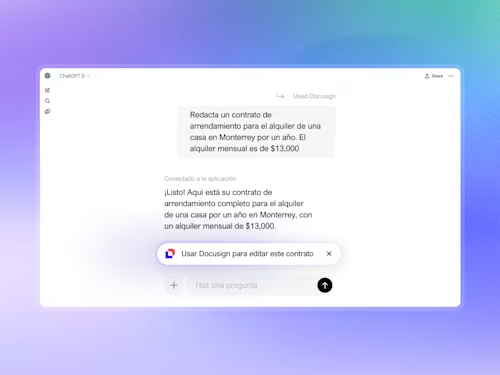

Docusign IAM: la plataforma de acuerdos que tu negocio necesita