手口が巧妙化するランサムウェア。感染を防ぐための対策とは?

昨今、「ランサムウェア」と呼ばれる、企業のネットワークに侵入してPCやサーバー内のデータを暗号化・無効化し、元に戻すことを条件に身代金を要求するサイバー攻撃が増えています。今回は、ランサムウェアの感染経路や感染したらどうなるのか、また被害事例を参考にしながらその対策について掘り下げていきます。

昨今、サイバー攻撃の高度化や巧妙化が進んでいます。なかでも「ランサムウェア」と呼ばれる、企業のPCやサーバー内のデータを暗号化・無効化し、元に戻すことを条件に身代金を要求するサイバー攻撃が増えてきています。本記事では、企業や経済、さらには社会の大きな脅威とも言える「ランサムウェア」について掘り下げ、感染経路や感染したらどうなるのか、また被害事例を参考にしながら感染対策について考えていきます。

ランサムウェアとは?感染するとどうなるのか?

ランサムウェアは、有害なコンピューターソフトウェアであるマルウェア(Malicious=悪意)の一種です。

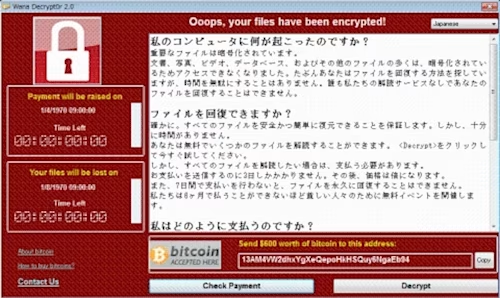

ランサムウェアに感染すると、PC内やサーバー内のデータは、暗号化され使用できなくなったり、画面がロックされ操作が制限されたりします。そして、使用できなくなったデータを元に戻すことと引き換えに、身代金が要求されます。こうした感染の形態から、ランサムウェア(Ransom=身代金)と呼ばれています。

近年、ランサムウェアの標的は、多額の金銭の支払いを見込めることから、個人よりも企業が狙われやすい傾向にあります。巧妙化するサイバー攻撃のなかでも、企業にとって最も重大な脅威の1つと言えます。

事実、IPA 独立行政法人 情報処理機構が発行している「情報セキュリティ10大脅威2021」のなかで、組織部門の1位に「ランサムウェアによる被害」がランクインしています(※1)。いまや企業のランサムウェアへの対策は、必要不可欠と言えます。

巧妙化するランサムウェアの感染経路とは

それでは、ランサムウェアの感染経路にはどのようなものがあるのでしょうか。主なものとして、「メール内の添付ファイルやURL」「Webサイト」「ネットワーク」が挙げられます。

メールから感染させる

メールに添付したファイルやURLをクリックさせることで、ランサムウェアに感染させる手法。メールの差出人や件名、本文で他人になりすまし標的型攻撃を仕掛けるケースと、ありふれた「請求書」、「お問い合わせ」といった件名と内容で、ばらまき型の攻撃を仕掛ける場合があります。

おすすめ記事:次はあなたが被害に遭うかも?フィッシングメールに注意

Webサイトから感染させる

ランサムウェアを仕掛けたWebサイトを作り、ユーザーが閲覧することで感染させる攻撃手法。ターゲットが頻繁にアクセスする Webサイトに不正プログラムを仕込む「水飲み場型攻撃」などと組み合わせて、より巧妙な手口で感染させるケースもあります。

脆弱性をついてネットワーク経由で感染させる

脆弱性対策がされないままインターネットに接続されているPCに対して、インターネット経由でランサムウェアに感染させます。ネットワークを通じて、組織内の他のPCやサーバーにも侵入し、感染が広がる可能性もあります(※2)。

出典:IPA 独立行政法人情報処理機構 感染した場合に表示される画面の一例より引用

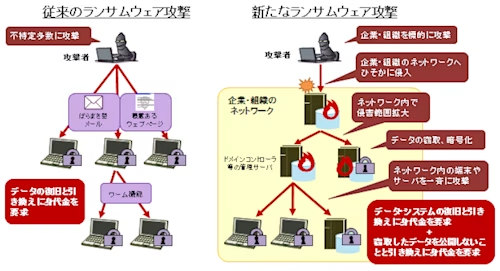

これまでは広く無差別的な攻撃が一般的でしたが、近年では明確に標的を定め、企業や組織が金銭を支払わざるを得ないような状況を作り出し、より確実に、かつ高額な身代金を得る攻撃方法が用いられるようになっています(※3)。具体的には、次のような攻撃手法があります。

二重の脅迫(double extortion)

暗号化したデータと引き換えに身代金を要求することに加え、支払わなければ、暗号化する前に窃取したデータをインターネット上に公開すると脅迫する攻撃方法。暴露型ランサムとも呼ばれています。

人手によるランサムウェア攻撃(human-operated ransomware attacks)

ある悪意ある人物が標的の組織のネットワークに侵入し、機密情報や重要情報が格納されたサーバーを特定し、ランサムウェアに感染させる攻撃方法。機械的に実行されるのではなく、攻撃者が組織内を十分探索した後に攻撃が実行されるため、被害が大きくなるとされています。

出典:IPA 独立行政法人情報処理機構 従来の/新たなランサムウェア攻撃の差異より引用

ランサムウェアを防ぐには?被害事例や感染対策を紹介

以下では、ランサムウェアの実際の被害事例を紹介します(※3)。

二重脅迫による被害事例

2020年4月、アメリカの某航空機メンテナンス会社が、二重脅迫による被害を受けました。攻撃者は、同社のネットワークにリモートデスクトップサービスを介して侵入。その後、メイン管理者のアカウントを侵害し、ランサムウェアに感染させ、システム内のデータを暗号化しました。さらに、データを窃取したうえ、脅迫を行いました。

人手によるランサムウェア攻撃の被害事例

2020年7月、アルゼンチン最大級のインターネットサービスプロバイダが人手によるランサムウェア攻撃の被害を受けています。攻撃者は、ドメインコントローラの管理者権利を窃取し、組織内の18,000台以上もの端末にランサムウェアを感染させました。

こうしたランサムウェアの被害から企業や組織のデータを守るには、どのような対策を講じるべきでしょうか。具体的な対策としては、以下のようなものが挙げられます。

ソフトウェアなどの更新をこまめに行い、常に最新の状態にする

ウイルスの多くは「脆弱性」を利用してコンピューターに感染します。そのため、情報システム部などセキュリティ担当者はソフトウェアなどのアップデートをこまめに行い、脆弱性の解消に努める必要があります。

見覚えのないメールや、不審な添付ファイルは開かない

電子メールを経由したウイルス感染を防ぐため、普段から不審なメールは開封しないように心がけることが大切です。万が一開封してしまった場合は、添付ファイルやリンクは開かないようにし、セキュリティ担当者に報告しましょう。また、セキュリティに対するリテラシーを高めるために、定期的に社内トレーニングを行うことも有効です。

データやシステムをバックアップする

万が一ランサムウェアに感染してしまった場合の対策も重要です。データやシステムのバックアップを行うことは、被害を最小限にとどめる効果があります。クラウドバックアップというサービスを活用することで、バックアップデータへのランサムウェアの侵入を低減し、被害を押さえ込むことが可能です。また、クラウドバックアップは、セキュリティ対策のほか、自然災害や人的ミスを含めたデータ保護対策にもなるため、有用性が高いサービスです。

「ゼロトラスト」でセキュリティを強化し、ランサムウェアへの感染対策を

ますます巧妙化を極めている情報セキュリティへの脅威。今後も新たな手法による攻撃が出現すると予想されます。また、在宅勤務やテレワークの普及やクラウド活用の増加により、社外から社内のシステムに接続する機会も増えてきています。そのため、従来の境界型防御をもとに検討されていたセキュリティモデルでは、サイバー攻撃の脅威を防ぎきれない状況も現れつつあります。

最近では新しいセキュリティ対策として、「ゼロトラスト(性悪説)」という概念が提唱されています。これは、社内外すべてを「信頼できない領域」として、すべての通信を検査し認証を行うという考え方です(※4)。企業は情報セキュリティの新たな脅威やリスクに関する感度を高め、常に意識してセキュリティ対策を講じていく必要がありそうです。

おすすめ記事:感染再拡大!?Emotet(エモテット)とランサムウェアの関係とは?

参考:

eSignatureから使い始めるか、営業チームに最適なプランの作成を依頼